Daha önce sosyal mühendislik konusunda birkaç makale okuduysanız tehlikenin ne kadar büyük olduğunun farkında olmalısınız. Özellikle kripto para yatırımcılarını hedefleyen sosyal mühendisler birçok farklı derecede riskler oluşturuyor. Bugün sosyal mühendisliğin ne olduğu, açık kaynak istihbaratı ve kripto para yatırımcılarını hedefleyen sosyal mühendislik saldırı yöntemleri konusunda detaylı incelemeler yapacağız. Keyifli okumalar.

Sosyal Mühendislik Nedir?

Yazılım mühendisleri programlar kodlar, inşaat mühendisleri binalar diker ve makine mühendisler makineler yapar. Peki sosyal mühendisler ne iş yapar? Onların işi insan hacklemektir. Bunu çok çeşitli yöntemlerle yaparlar. Sosyal mühendislerin amacı belirledikleri hedef hakkında yeterli araştırmayı yapıp onun kendi hedefleri doğrultusunda manipüle etmek ve ondan bilgi sızdırmaktır. Telefon dolandırıcılarından tutun, Kuzey Koreli hack grubu Lazarus’a kadar birçok art niyetli kişi çeşitli seviyelerde sosyal mühendislik saldırıları yapar.

İnsan hacklemekten bahsettik, buradaki mecazi “ele geçirme” hedefi yönlendirebilme kabiliyetiyle elde edilen menfaattir. Kevin David Mitnick tarihin gördüğü en büyük hackerlardan biridir aynı zamanda en iyi sosyal mühendisler arasında yer alıyor. Siber saldırganlar ne kadar teknik yetkinliğe sahip olursa olsun aynı zamanda iyi bir sosyal mühendis olmak zorundadır. Çünkü yüz milyonlarca dolar harcanan güvenlik duvarlarını bazen teknik bilginizle yıkamazsınız. Oraya sızabilmek için içeriden bir aptal en iyi saldırı yöntemlerinden daha büyük başarı oranını ayağınıza getirir.

Sosyal Mühendislik Saldırıları

Yukarıda da bahsettiğimiz gibi çeşitli seviyede sosyal mühendislik saldırıları vardır. Basit bir saldırı için hedeflerle birebir iletişim kurmanız gerekmezken üst düzey bir hedef için seneler harcamanız gerekebilir. Sosyal mühendislik saldırılarını kesin bir sınıflandırmaya sokmak zor ancak genel bir tanım yaparak yöntemlere göre onu segmentlere ayırabiliriz. Bunu yaparken her seviye için birer de örnek verelim.

- Basit Saldırılar: Basit saldırılar özensiz oltalama yöntemleri, virüs tuzakları vesair ile yapılır. Örneğin bir alışveriş sitesi hacklenir ve kullanıcıların mail adresleri sızdırılır. Siber saldırganların alışveriş yaptığı forumlarda bu veri ücretli veya ücretsiz olarak yayınlanır. Bir saldırgan ilgili internet sitesinin klonunu oluşturarak tüm bu mail adreslerine hacklenen alışveriş sitesinden geliyormuş gibi mail gönderir. Kurbanları mail üzerinden siteye erişerek kullanıcı bilgilerini girer. Böylece saldırgan kart bilgilerine ulaşabilir. Otomatik Twitter yanıtlarından tutun da otomatik dm saldırılarına kadar hepsi bu basit saldırı türüne dahil edilebilir.

- Daha Az Basit Saldırılar: Teknik yetkinlik ve altyapı için zaman harcamak gerektiğinden dolayı bu saldırı yöntemleri daha az basittir. Sosyal mühendisler var olan yazılımların ücretsiz versiyonları için internet siteleri açar. Buradan ücretsiz versiyonu indirip çalıştırdığınızda saldırgana bir arka kapı vermiş olursunuz. O da sizin cihazınızdan dilediği veriyi çekebilir. İşin sosyal mühendislik kısmı burada sahte uygulamalar, sahte internet siteleri ve bunların pazarlanması kısmındadır.

- Orta Seviyeli Saldırılar: Facebook veya Twitter dm kutunuza bir mesaj gelir. Eğer hedef erkekse burada sahte profilin bir bayan olması başarı oranını artırır. Sizinle tanışmak isteyen saldırgan güven kazanmak için birkaç günden fazla harcamaz ve yeterli süreyi doldurduğunda indirmeniz için bir dosya gönderir. Başlangıçta tek bir pdf ve Excel dosyası gibi görünse de aslında birleştirilmiş iki dosya vardır. Siz pdf’i açtığınızda arka planda virüs çalışır. Düşük segment hedefler için genellikle gönderilen şey cinsel içerikli resim olur. Bu saldırı türünde hedefin kabaca analiz edilmesi yeterlidir. Detaylı manipülasyon yöntemlerine ihtiyaç duyulmaz.

- Üst Seviye Saldırılar: Üst seviye saldırılarda artık kurbanı saldırganın tam anlamıyla analiz etmesi gerekir. Lazarus’un yaptığı şey buydu. Ronin köprüsü hacklendiğinde 600 milyon dolardan fazla çalındı. Bunu sosyal mühendislik yöntemleriyle başardılar. Çünkü milyonlarca dolarlık güvenlik duvarları eğer bir 0day (yeni keşfedilen zafiyet) yoksa hacklenmesi de güçtür. Fakat insan öyle değil, ondaki zafiyeti tespit etmek hatta ondan zafiyet oluşturmak daha mümkündür. Şimdi yukarıdaki kısa örnekler yerine bir sonraki aşamada Ronin saldırısı üzerinden detaylı üst düzey sosyal mühendislik saldırılarını inceleyelim.

Üst Düzey Saldırı Yöntemleri

Birkaç yıl açık kaynak istihbaratı yaptığım ve sosyal mühendislik alanına meraklı olduğum için bu yazı bana fazlasıyla keyif veriyor. Aynı zamanda kripto para odaklı en büyük kayıpların sosyal mühendislik saldırılarıyla yaşandığını ve hatta bundan sonra yaşanacağını biliyorum. Yıllar sonra kripto para benimsemesi artacak ve daha fazla Türk yatırımcı bu saldırıların hedefi olacak. Umarım yıllar sonra da olsa okuyanlar burada yazanlarla bir şeylerin farkına varır ve kendilerini kayıplardan koruyabilir.

Olay: Ronin Köprüsünün Hacklenmesi

Hedef: Ekipten bir üye

Saldırıyı Yapan: Lazarus (Kuzey Kore Devletine Hack Grubu)

Öncelikle hedefin belirlenmesi gerekiyordu. Eğer köprü hacklenecekse özel anahtarın ele geçirilmesine ihtiyaç var. Bu olaydan önce anahtarların 4 tanesi daha az zahmetli sosyal mühendislik saldırılarıyla ele geçirilmişti. Ancak Axie Dao’nun multisig cüzdanında işlem yapabilmek için 9 anahtardan 5’i ele geçirilmeliydi. Bunun için Sky Mavis bünyesinde çalışan bir mühendise ulaştılar.

Oltadaki Yem: Yüksek maaş ve daha iyi pozisyon.

En mutlu anınızı düşünün biri sizden bir şey istese bunu yapabilirsiniz. Yani heyecan ve mutluluk (aynı zamanda korku ve panik vs) bizim karar alma süreçlerimizi etkiliyor. Sosyal mühendisler aynı zamanda psikolojiden iyi anlarlar. Sky Mavis mühendisine bu cazip teklifi yaptılar ancak öncesinde hazırlıklar da yapılmıştı. İşi teklif eden şirket hakkında internette sahte yazılar, sahte bir internet sitesi vs. Çünkü hedef gelen iş teklifinin doğrulunu teyit etme zahmetinde bulunabilirdi.

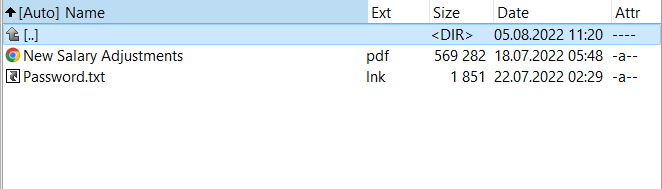

Lazarus ekibinden birileri bu mühendise iş teklifinde bulunmak istediklerini ve detayların ekteki pdf dosyasında (yukarıdaki resim) olduğunu söylediler. Bugün bu yazıyı okuyanlar şunu cevaplandırmalı, size çok büyük bir şirketten bir işte teklifi maili gelse ve ekteki dosyada maaş dahil sosyal haklara dair detayların olduğunu bildiğiniz bir dosya olsa? Bunu büyük ihtimalle indirip açarsınız. Ancak pdf olarak gördüğünüz şey “Binder” denilen yardımcı yazılımlarla oluşturulan “birleştirilmiş” bir dosyadır. Yani dosyayı açtığınızda bir PDF var açılıyor ve aynı zamanda bir arka kapı (virüs, back door) çalışmaya başlıyor. Sonuç olarak beşinci özel anahtar da ele geçiriliyor ve Lazarus ekibi Kuzey Kore’nin roketlerine yakıt olması için bu varlıkları kripto mikserlere gönderip aklıyor.

Olayın ardından Sky Mavis sayıyı 9’dan 11’e çıkardı. Ancak çalışanlarını bilgilendirmediği sürece 100’e de çıkarsa teknik olarak sosyal mühendisler bu şirkette 51 aptal bulabilir. Peki dosyayı açtıktan sonra kurbanın bilgisayarında neler oldu? Bunun detaylı incelemesini Ronin hack yazımızda ele almıştık dilerseniz göz gezdirebilirsiniz.

Aynı yöntemlerle devletlerin gizli bilgileri sızdırılıyor, şirketlerin mahrem verileri ele geçiriliyor ve kripto para saldırıları yapılıyor. Peki nasıl korunacağız? Onu da yazının son bölümünde ele alalım.

Sosyal Mühendislik Saldırılarının Özellikleri

Biraz daha detay iyi olacak. Çünkü eğer bu detaylara hakim olursanız size yaklaşanların gerçekten hangi niyete sahip olduğunu daha iyi anlayabilirsiniz. Sosyal mühendisler ikna ve güven odaklı hareket eder. Bir saldırıya maruz kalıyorken kendinizi yönlendirilmiş bulursunuz.

Aşırı Duygular: Hedeflerini korku, öfke, üzüntü gibi duygulara sokarlar. Böylece sağlıklı karar alamayan hedefler daha kolay yönlendirilebilir. Mesela hakimlerin bile dolandırıldığı yöntem ve halen insanlar para kaybediyor. Biri sizi arıyor savcı olduğunu söylüyor, isminiz terör olayına karıştı paraları getirin vesair diyorlar siz de buna inanıyorsunuz. Arkadan gelen telsiz sesleri, sizi etrafınızdaki insanlardan uzaklaştırmadaki başarıları, saldırganın ikna edici ses tonu ve daha onlarca destekleyici faktör sizin hata yapmanızı sağlıyor.

Aciliyet: Mesela Ronin olayında mühendis dosyayı zaman kaybetmeden açtı çünkü işin sonunda bir ödül vardı. Saldırganlar, mühendisin cazip bir teklif aldığını düşünmesi için ellerinden geleni yapmışlardır. Bakın bu iş teklifi IBM veya Apple’dan bile gönderilmiş süsü verilebilir. Maskeleme ile biri size Apple’dan geliyormuş gibi mail atabilir hatta ve hatta yeterli teknik yetkinliğe sahip bir saldırgan sizi 155’ten bile arayabilir. Fakat siz 155’in dış aramaları kapalı olduğunu bilmezseniz saldırgana inanırsınız. Peki ben 155’in dış aramalara kapalı olduğunu biliyorum? O halde sizi de internetten teyit edebileceğiniz şube numaralarından arayıp ikna etmeye çalışırlar.

Güven: Bir sosyal mühendislik saldırısında güven en önemli şeylerden biridir. Kayda değer bir hedef için aylarca hatta yıllarca emek harcanabilir. Güven kazanıldıktan sonra saldırgan hedefine ulaşır. Bu daha istihbarat servislerinin yaptığı uzun vadeli çalışmalardır. Kısa dönemli sosyal mühendislik saldırılarında ise sosyal mühendis, onun yalan söylediğini düşünmemeniz için çeşitli şeyler yapar.

Kripto Yatırımcılarına Saldırı Yöntemleri

Öncelikle yukarıda da ifade ettiğimiz gibi dünyada 1 milyar insana sosyal mühendislik saldırısı yapılmak istense 1 milyar farklı hikaye yazılabilir. Ancak kripto para yatırımcılarını da hedefleyen çeşitli saldırı yöntemlerine göz atmak ve bu konuda aşinalık elde etmek korunma için iyi bir adımdır.

Phishing saldırıları

Bunlar birçok alt gruba ayrılır. Mesela Spam Phishing aynı anda binlerce hedefe gönderilen sahte maillerdir. Bunu denize atılan büyük bir ağ gibi düşünebilirsiniz. Örneğin her zaman kullandığınız borsadan bir mail gelir ve bir dosya indirmenizi veya maildeki linkten şifrenizi değiştirmenizi ister, aslında maili gönderen saldırganlardır.

Sesli Phishing saldırıları vardır. Bunlar da otomatik telefon aramalarıyla hedefleri ikna etmeye çalışır. Google veya Binance borsasından arıyorum vesair diyerek sizi ikna etmeye çalışabilirler.

Sosyal Medya Phishing saldırılarında da size mesela MetaMask müşteri hizmetlerindenmiş gibi yaklaşır. Çok fazla detaya girip uzatmak istemiyorum zaten bu kelimenin geçtiği bir Tweet attığınızda altına doluşuyorlar. Bu otomatize saldırı aynı zamanda Spam Phishing tadındadır. Aşağıdaki görsel buna bir örnektir. Sizden bir aptal gibi Google Form’a cüzdan bilgilerinizi yazmanızı istiyorlar. Tam olarak şunları söylüyor;

“Ben de aynı sorunu yaşadım,

Ancak bu formu kullanarak Metamask cüzdan Desteğine yazdıktan hemen sonra çözüldü.

Bence siz de onlara yazmalısınız”

Google Phishing, bir kelime arattığınızda en üst sırada reklam verilen site çıkar. Örneğin siz MetaMask sitesine gidecekken en üstteki sahte siteye tıklayıp buradan virüsü indirebilirsiniz.

URL Phishing, yine MetaMask üzerinden gidelim. Bir makalede, sosyal medyada veya herhangi bir yerde MetaMask internet sitesinin adresine benzer linkler bırakılır ve tıklamanız beklenir. Bu linklerde özel karakter vesair olabilir.

Yönlendirme Saldırıları, bunlar daha orta seviye diyebileceğimiz yöntemlerdir. Örneğin bir kripto para projesinin sitesini veya haber sitesini geziyorsunuz. O site saldırganlar tarafından hacklendiyse veya site sahibi kötü niyetliyse sizi otomatik olarak Phishing için hazırlanmış adrese yönlendirebilir. Örneğin haberin ortasında bir siteye yönlendirilirsiniz ve orada da “Binance olarak 1 saat içinde giriş yapanlara 100 BUSD ödül veriyoruz” tarzında bir mesaj olur, gerçekten Binance sitesinde olduğunuzu düşünür giriş yaparsınız. Hikâye her zaman bu kadar basit olmayabilir.

Yemleme Saldırıları

Burada merakınızı kullanan saldırgan sizi kendine çeker. Çok farklı şekilde bu yemleme saldırıları yapılır. Özellikle ülkemizde gelecekte bunun arttığını görebiliriz. Kripto para yatırımcılarının bunlara karşı da dikkatli olması gerekiyor. Peki kısaca değinirsek neden bu yemleme saldırıları?

- Yolda, kapıda bulduğunuz USB bellekler.

- Çantanıza atılan USB’ler

- Mail olarak gelen drive linkleri

Pretexting Saldırıları

Bu saldırı yöntemini açıklamak için şu örneği verelim. Kripto para yatırımcısısınız ve herkes tarafından tanınıyorsunuz. Kendine güvenen bir saldırgan servisçi, elektrikçi vs kılığında kapınıza dayanıp evinize dinleme cihazı, rooter vesair koyabilir. Kulağa filmlerde izlediğiniz şeyler gibi geliyor biliyorum ama milyonlarca dolar kazanma ihtimali olan biri bunu yapabilir ayrıca teknik olarak o kadar da zor bir şey değil.

Quid Pro Quo Saldırıları

Yani iyiliğe karşılık iyilik. Birine yardımcı olursunuz o da size bir NFT göndermek ister. İyiliğinize karşılık vermek için yaptığından dolayı bunu kabul edersiniz. Ancak gelen NFT cüzdanınızın kullanılmaz hale gelmesini sağlar ve o NFT’yi tek bir yerde satabilirsiniz buraya da cüzdanınızı bağladığınızda akıllı sözleşmeye transfer yetkisi verir tüm varlıklarınızı kaybedersiniz.

Saldırı Yöntemleri Sonuç

Sahte ICO’lar, cüzdanlar ve borsalar dahil kripto paralar özelinde tüm bu saldırı yöntemleri profesyonelce uygulanıyor. Sosyal mühendisler geçmişte 100 milyon dolar kazanmak için bir banka soymak zorundaydı. Bugün büyük bir kripto para yatırımcısını soymaları banka soymayla aynı ganimete eş değer. Ayrıca yakalanma riskleri daha düşük, başarı oranları daha yüksek ve daha az enerji, sermaye harcamaları gerekiyor.

Daha onlarca farklı saldırı yöntemi var. Fakat bu kadarı yeterli, şimdi son bölüme yani bu saldırılardan nasıl korunabileceğimiz kısmına geçiş yapalım.

Saldırılardan Nasıl Korunacağız?

Eğer iyi bir kafesin içinde gezmiyorsanız iyi bir avcının elinden kurtulmanın yolu yoktur. Belki denk gelmişsinizdir geçtiğimiz günlerde Fransa’da bir araca el konuldu. Polisler ilk aşamada bagajdaki kabloların bomba düzeneği olduğunu düşünmüştü. Fakat sonradan sahte baz istasyonu olduğu ortaya çıktı. 100 bin doları aşmayacak bir maliyetle biri (muhtemelen bir ülkenin istihbarat servisi) bu düzeneği kurmuş Fransa sokaklarında geziyordu. Bu düzenek bölgedeki mobil cihazlar tarafından baz istasyonu gibi görülüyordu. Buraya bağlanan cihazların yaptığı görüşmeler, internet trafiği ve aklınıza gelebilecek her şey saldırganın elinde geçiyordu. Evet, Binance hesaplarına giriş yaptılarsa şifreleri de. Hatta saldırgan dilerse bu mobil cihazların trafiğini yönlendirerek onlara virüs de bulaştırabiliyordu.

Eğer Vitalik Buterin veya CZ değilseniz böyle bir saldırıda hedef olma ihtimaliniz düşüktür. Peki hedef olma ihtimaliniz olan saldırı yöntemlerine karşı ne önlemler alabilirsiniz?

- Hacklenseniz bile kayıp yaşamayın. Bunu yapmanın tek yolu günlük kullandığınız bilgisayarda kripto para işlemlerini yapmamanızdır. Böylece bir saldırıya hedef de olsanız saldırganlar cihazınızdan cüzdanınıza ulaşamaz. İkinci bir laptop edinin tüm finansal işlemlerinizi bunun üzerinden yapın ve hiçbir şekilde bu cihaza Microsoft Office bile yüklemeyin. İnternete telefonunuzun mobil verisiyle bağlayın mümkünle iOS cihazlar kullanın.

- Tam donanımlı, Phishing saldırılarına karşı da koruma sağlayan ücretli bir anti virüs edinin.

- Cracklenmiş uygulamalar risklidir kullanmayın.

- Sosyal medyada tanımadığınız kişilerden gelen mesajları özellikle sizinle duygusal yakınlık kurmaya çalışıyorsa dikkate almayın.

- Eğer sosyal medya veya mail üzerinden cazip bir teklif aldıysanız, iş teklifi vesair her ne olursa. Hızlı karar vermeyin. Özellikle size gönderilen bir dosya varsa bunu karşı tarafın gerçek bir şirket olduğundan emin olmadan açmayın.

- Mümkünse riskli işlemleriniz için bir VDS edinin. Aylık birkaç dolara yurt dışından edindiğiniz VDS’lerde şüpheli dosyaları açıp sonrasında sistemleri sıfırlayarak asıl cihazınızın zarar görme riskini en aza indirebilirsiniz.

- Herhangi bir cazip teklif sizi heyecanlandırdığında hızlı karar almayın. Örneğin biri size dolar için %30 APY teklif ediyorsa muhtemelen sizi dolandırmaya çalışıyordur.

- İnternette paylaşılan merkezi olmayan cüzdan bilgileri birer tuzaktır. Mail olarak veya sosyal medyada 12 kelimelik merkezi olmayan cüzdan bilgileri görürsünüz ve bu cüzdanda para edebilecek NFT’ler vardır. Ancak gas fee ödemek için cüzdanda bakiye olmadığından sizin adrese para göndermeniz gerekir. Akıllı sözleşmeyle kontrol edilen bu cüzdan siz transfer yaptığınızda ilgili bakiyeyi otomatik olarak kasa cüzdanına transfer eder. Bu hikaye yüzlerce farklı şekilde daha geliştirilmiş olarak karşınıza çıkabilir.

- URL kontrolünü hiçbir zaman ihmal etmeyin. Cüzdanınızın OpenSea platformuna bağlayacağınızı varsayalım, adres çubuğundaki karakterleri mutlaka birkaç kez tekrar edin. Aynı şeyi borsa hesabınıza giriş yaparken de tekrarlayın.

- X dolar yatır X ayda paranı amorti et tarzı hikayeler move to earn sosuyla harika bir yutturmacaya dönüşebilir. Bunlara karşı dikkatli olun.

- Fiziksel sosyal mühendislik saldırılarının hedefi olmamak için çevrenize kripto para yatırımınızın boyutu hakkında bilgi vermeyin. Evinize sürekli girip çıkan genç bir akrabanız birkaç saniye içinde bilgisayarınıza virüslü USB takarak sizi izlemeye başlayabilir.

- Evinizin Wifi güvenliğini önemseyin ve şifrenizi komşularınızla paylaşmayın.

Sonuç olarak kripto para yatırımcıları saldırganlar için oldukça cazip hedeflerdir. Sizinle aylarca ilgilenip, yakınlık kurup güveninizi kazandıktan sonra size kolayca zarar verebilecek insanlarla karşılaşacaksınız. Burada bahsi geçen yöntemlerin çoğu bugün halen kripto para yatırımcılarını dolandırmak isteyen kişiler tarafından kullanılıyor. Ve gelecekte çok daha yoğun biçimde kullanılacak. Sosyal mühendislik saldırılarının en kritik kısmı aşırı detaylandırılmış ikna edici hikayelerdir, bunlarla mücadele edemesiniz yapabileceğiniz tek şey internette her şeyi sorgulamak kimseye tam bir teslimiyetle güvenmemektir.

En aptalca hikayelerin bile alıcıları vardır. Bunu asla unutmayın, Nijeryalı dolandırıcılar bugün halen Yemen’de askerim, devrik kralın oğluyum diyerek insanları dolandırabiliyor. Aşk saldırıları denilen yöntemlerle insanları aldatıp onları soyabiliyorlar. Böylesine aptalca hikayelerin bile alıcısı varken çok daha komplike senaryoların sizi “bile” dolandırabileceğini unutmayın. Okuyucu daha fazla sıkmamak için açık kaynak istihbaratı ile mükemmelleştirilen hikayeler konusuna girmiyorum, çünkü bu başlı başına detaylı irdelenecek bir konu. Bunu da ayrı bir makalede ele alacağım.